LA GRANDE OPPORTUNITÀ DELLE COMUNITÀ ENERGETICHE Grazie alla conversione in legge del Decreto Milleproroghe 162/2019, sono state introdotte anche in Italia le "Comunità Energetiche Rinnovabili" (o Energy Community) previste dalla Direttiva Europea RED II (2018/2001/UE). Ma cos'è una comunità energetica? Si tratta di un'associazione tra cittadini, imprese, amministrazioni locali e PMI che si uniscono per produrre, scambiare e consumare energia da fonti rinnovabili su scal...

Servizi dedicati alle aziende Pensati nelle logiche di sviluppo di sistemi ideati per restituire alle aziende i servizi digitali assolutamente necessari per uno sviluppo coerente con un mondo sempre più tecnologico. FirewallLa sicurezza informatica è oggi trascurata da moltissimi utilizzatori della rete. Spesso non si è consapevoli del pericolo che si corre in rete e tutte le conseguenze che ne derivano da un utilizzo improprio. Se per l'utente domestico questo potrebbe risu...

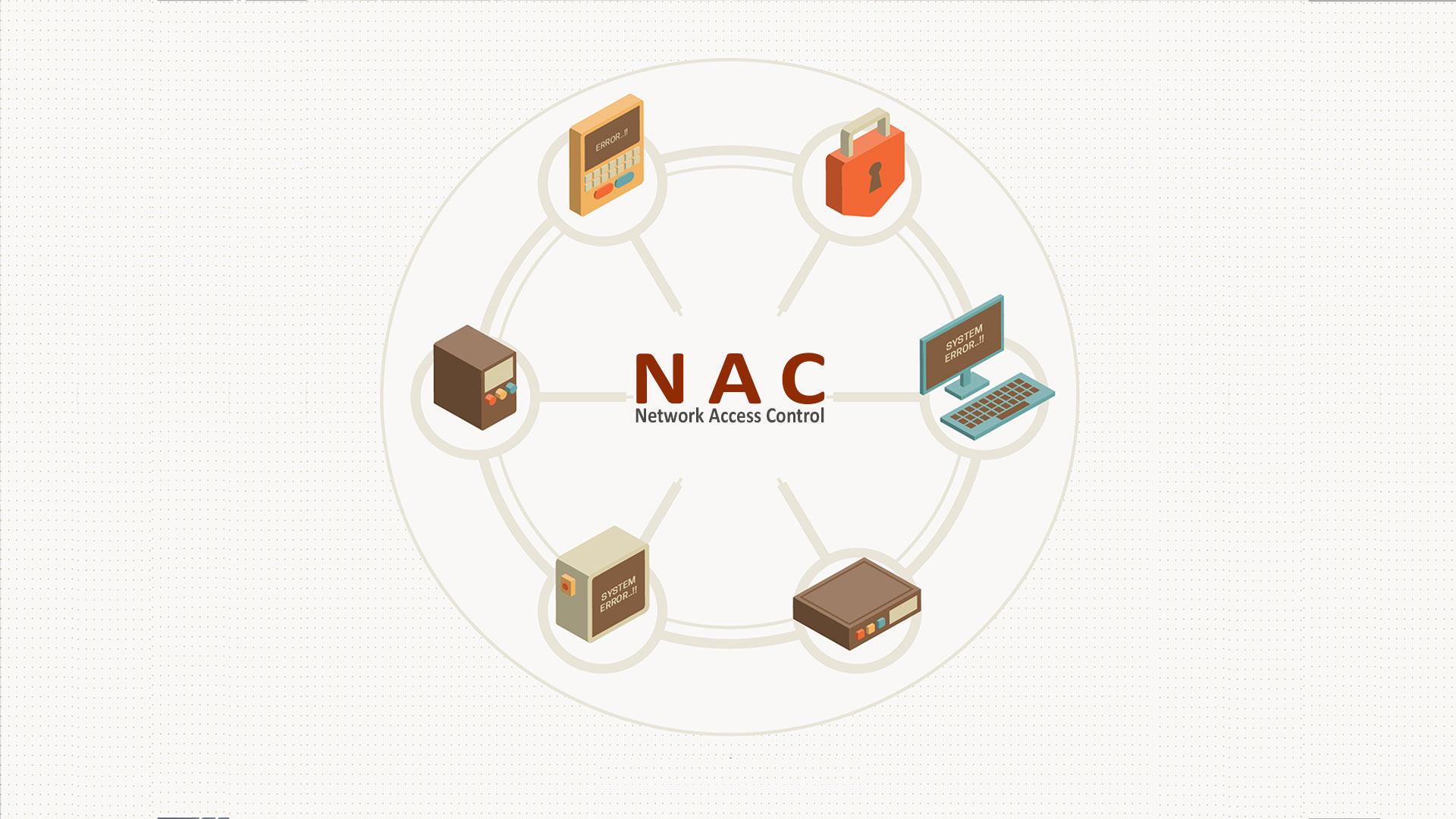

Cos'è il NAC (Network Access Control)perché è importante per la sicurezza della rete Svolge un ruolo chiave nell'accesso alla rete Zero Trust, è un potente strumento per proteggere i dispositivi e i lavoratori mobili e remoti. Il Network Access Control (NAC) è una tecnica di sicurezza informatica che impedisce a utenti e dispositivi non autorizzati di accedere a reti private e a risorse sensibili. Conosciuto anche come Network Admission Control, NAC è na...

Ottenere un WiFi efficiente in ogni stanza Il WiFi uno strumento utile ma spesso problematico.Chi non ha mai avuto problemi di collegamento con il wifi in casa o in azienda. Problemi, che spesso vengono dall’impianto wireless in uso, ma confusi con quelli legati alla connessione esterna (FTTC, FTTH, FWA etc..) anche se completamente efficiente. Avere la consapevolezza di cosa non funzioni o lo faccia in modo errato e riduttivo, permette di approcciare al problema in modo efficiente e spess...

Sicurezza informatica nei comuniIl buon funzionamento dei servizi informatici è fondamentale per i comuni. In cambio del pagamento delle tasse, i cittadini si aspettano che i comuni forniscano una gamma di servizi come i trasporti pubblici, la gestione della viabilità, la gestione delle biblioteche, la raccolta dei rifiuti e molti altri. Tuttavia, come testimoniano le numerose notizie di cronaca gli attacchi informatici rivolti alle pubbliche amministrazione sono sempre più ...

Batterie a base di sodio: soluzione alla crisi del litioDestinate a diventare un'alternativa efficace ed economica. Il litio è al centro dell'attenzione, quando si tratta di tecnologia delle batterie, ma il suo vicino sulla tavola periodica, potrebbe seriamente spodestarlo. Le batterie agli ioni di sodio attirano sempre di più l'attenzione dei ricercatori e dei produttori. I progressi tecnologici suggeriscono che, rispetto alle batterie agli ioni di litio, potrebbero ottenere prest...

Riconoscimento facciale: nuove frontiereI recenti progressi nella IA (intelligenza artificiale) stanno aumentano molto le capacità dei sistemi di riconoscimento facciale, consentendo alle forze dell'ordine, di identificare più facilmente criminali o terroristi noti. Ma senza dubbio finiscono per sollevare anche problemi di privacy. L'uso di reti neurali avanzate nei sistemi di deep learning e altre tecnologie di intelligenza artificiale stanno portando il riconoscimento facciale a ...

Semplificazione installazione impianti fotovoltaiciPunti di forza e criticità dell'art. 9, comma 1 del Decreto Energia La norma, (in vigore dal 29 aprile 2022), stabilisce che l’installazione degli impianti solari termici e fotovoltaici: rientra fra gli interventi di manutenzione ordinaria, come previsto dall’art. 3, comma 1, lett. a) del Dpr 380/2001 rientrando nelle attività di edilizia libera;può essere applicato su edifici e su strutture e manufatti fuori ter...

Scambio sul Posto come funzionaSe hai un impianto fotovoltaico residenziale o se stai pensando di installarne uno, ti sei imbattuto sicuramente nel termine Scambio sul Posto. Proveremo a spiegare nei dettagli questo aspetto chiarendo il funzionamento, la convenienza e il modo di attuarlo attraverso la richiesta al GSE. Cos’è?E un tipo di impianto, che permette di immettere nella rete elettrica l’energia superflua prodotta dal proprio impianto fotovoltaico e utilizzare quella d...

Registro delle opposizioni Il registro pubblico delle opposizioni (RPO) è un servizio pensato per impedire l’uso non autorizzato del nostro numero di telefono (fisso o mobile) per uso commerciale. Ecco come iscriversi e cosa fare se continuiamo a ricevere comunque telefonate commerciali L’iscrizione al registro delle opposizioni (detto anche registro pubblico dei contraenti), diventato operativo nelle sue nuove funzioni dal 27 luglio 2022. Lo scopo dell’implementazione d...

Installare un Internet HotSpot Aiuta le Attività? Dotare un’attività di una piattaforma di controllo per l’accesso a Internet hotspot rappresenta un vantaggio sia per i gestori, sia per la clientela dell’attività stessa. Supponiamo che siate i gestori di un pub e poteste scegliere di avere clienti che: rimangono di più nel vostro locale;spendono di più;raccomandano più volentieri il vostro pub agli amici;tornano con più frequenza...

Costi insostenibili e necessità ambientaliIn questi tempi, oltre alla consapevolezza dell'importanza di preservare l'ambiente, ci si è imbattuti in un rincaro dell'energia che sta mettendo in grandissima difficoltà aziende e famiglie. Stante questi incontrovertibili assunti, con questo articolo proviamo a far comprendere che la realizzazione di impianti atti a produrre e accumulare energia possono facilmente compensare i consumi energetici in completa autonomia. Il pens...

INDUSTRIA 4.0 Poche organizzazioni hanno davvero chiaro che cosa significhi Trasformazione Digitale. Molti progetti malamente organizzati hanno avuto dei risultati mediocri se non nocivi. Per ottenere il massimo da questo utilissimo dispositivo di legge, occorrono conoscenza e capacità organizzativa che difficilmente può stare in capo alla stessa azienda. Di seguito abbiamo cercato di spiegare come riuscire ad ottenere una trasformazione che porta valore e competitività. Cos...

Colmare il divario digitale con FWA (Fixed Wireless Access):oltre 100 milioni di utenti, e una tecnologia adattabile a scenari completi I giganti della tecnologia condividono un sogno simile nel voler sviluppare ed espandere Internetin ogni angolo del globo. Ad esempio, Google e Facebook, la cui ascesa al successo è attribuita a Internet, sono pienamente consapevoli di quanto sia importante per lo sviluppo di aree produttive. Ciò li ha portati a una significativa esploraz...

Guida per i genitori all'uso di TikTok La generazione Z non ne ha mai abbastanza. Ma se sei preoccupato a cosa sono esposti esattamente i tuoi figli, non sei solo. Dai contenuti inappropriati alla sicurezza dei dati degli utenti, ecco cosa devi sapere, oltre a tre misure di sicurezza da adottare al più presto. Di cosa parliamo? Con oltre 3 miliardi di download, TikTok è attualmente il sito di social media più in voga per preadolescenti e adolescenti. . An...

Come rimuovere uno spyware dallo smartphoneEsistono molti modi per rimuovere lo spyware dai telefoni Android e iOS. Questi includono l' utilizzo di software di sicurezza , la rimozione manuale delle app problematiche e l'aggiornamento del sistema operativo. Qualunque sia il telefono, l'opzione più efficace è eseguire un ripristino dei dati di fabbrica . Questo cancellerà il contenuto dispositivo e lo ripristinerà alle impostazioni di fabbrica. Si perderanno tutti...

Ci stanno spiando attraverso il nostro telefono? Hai il sospetto che qualcuno usi il nostro telefono per spiarti? leggendo i messaggi e guardando cosa si fa online? I nostri smart phone forniscono un'istantanea della nostra intera vita attraverso l'archiviazione di foto, messaggi e telefonate. Questo li renderli un bersaglio per le persone che vogliono carpire informazioni fraudolente. Indipendentemente dal fatto che si utilizzi Android o IOS (iPhone), è possibile che qualcuno installi sp...

Le 10 cose che fai online potenzialmente pericoloseIndossi la cintura di sicurezza Parcheggi la macchina vicino al lampione. Applichi la protezione solare anche quando fuori è nuvoloso. Non sei un acquirente di rischi! Ma cosa succede quando vai online? Controlla il nostro elenco per vedere se stai già esponendo i tuoi soldi e la tua identità ai pericoli di Interne. Presumi che il tuo sito bancario sia sicuro.I cattivi vanno dove vanno i tuoi soldi. ...

Che cosa sono lo spam e il phishing? - DefinizioneLo spam è l'equivalente elettronico della "posta indesiderata" che arriva sullo zerbino o nella cassetta delle lettere. Tuttavia, lo spam non è solo fastidioso. Può essere pericoloso, soprattutto se fa parte di una truffa di phishing. Le e-mail di spam vengono inviate in grandi quantità da spammer criminali informatici che stanno cercando di eseguire una o più delle seguenti operazioni:Guadagnare dai destinatari che rispondono...

Cos'è la Cyber Security? La sicurezza informatica, è la pratica di difendere computer, server, dispositivi mobili, sistemi elettronici, reti e dati da attacchi dannosi. È anche nota come sicurezza informatica o sicurezza elettronica delle informazioni. Il termine si applica in una varietà di contesti, dal business al mondo dei personal computer, e può essere suddiviso in alcune categorie comuni. La sicurezza di rete è la prat...

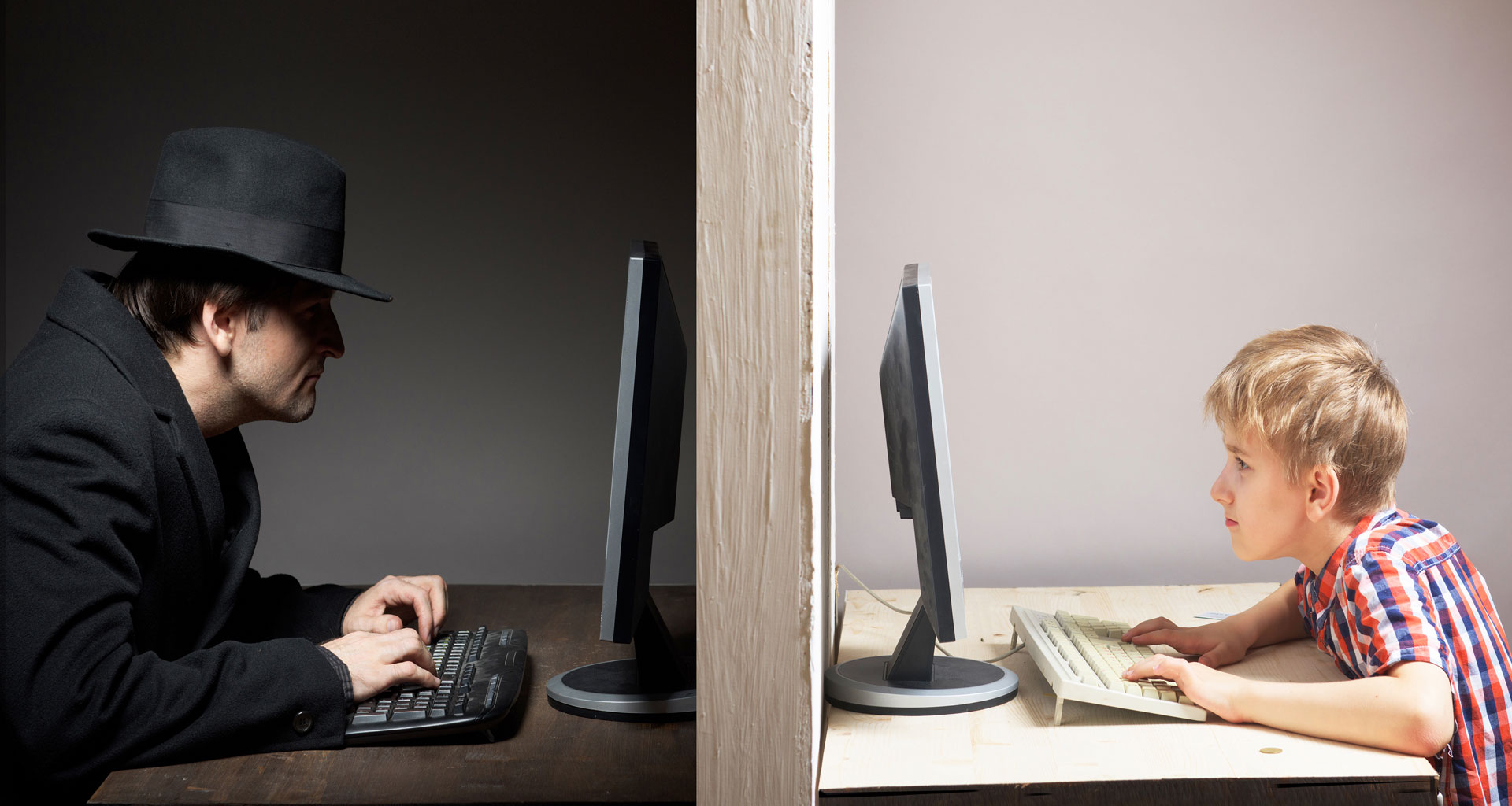

Cyber bullismo Il bullismo informatico è l'uso di Internet, chat room, messaggistica istantanea, e-mail, telefoni cellulari o altre forme di TIC per intimidire, umiliare o in altro modo intimidire qualcuno. Questa è una forma di bullismo particolarmente dolorosa in quanto apre il contenuto a un pubblico di tutto il mondo. È incredibile quanto velocemente foto o video imbarazzanti possano diventare luoghi imperdibili di Internet. I cyber bulli non sono sempre le stesse persone che si comporterann...

Wi-Fi: Preziosi consigli per farlo funzionare al meglioNel 99% dei casi infatti il problema non è del collegamento internet, pensiero comune di molte persone, ma è da imputare alla rete wireless indoor. Modem vecchio, di bassa qualità, posizionato o configurato male. Si aspetta per tanto tempo una connessione decente e finalmente arriva la fibra, magari FTTH (Fiber To The Home), tecnologia può portare in casa una quantità di dati elevatissima. Ma non &egra...

La trasformazione è il processo di utilizzo delle tecnologie digitali per creare nuovi bisogni o modificare processi aziendali, cultura ed esperienze dei clienti esistenti per soddisfare le mutevoli esigenze aziendali e di mercato. Questa rivisitazione del business nell'era digitale è la trasformazione digitale.Trascende i ruoli tradizionali come le vendite, il marketing e il servizio clienti. Invece, la trasformazione digitale inizia e finisce con il modo in cui pensi e interagisci con i client...

Accettando accederai a un servizio fornito da una terza parte esterna a https://news.linkwireless.it/