Servizi per le aziende

Pensati nelle logiche di sviluppo di sistemi ideati per restituire alle aziende i servizi digitali assolutamente necessari per uno sviluppo coerente con un mondo sempre più tecnologico.

Firewall

La sicurezza informatica è oggi trascurata da moltissimi utilizzatori della rete. Spesso non si è consapevoli del pericolo che si corre in rete e tutte le conseguenze che ne derivano da un utilizzo improprio.

Se per l'utente domestico questo potrebbe risultare un problema relativo, in ambito pubblico non ricorrere alle dovute protezioni, oltre alla possibilità di perdere dei dati sensibili si rischia il "blocco delle attività", con una perdita di efficienza diretta e importante.

Per un'azienda o una pubblica amministrazione, dotarsi di un firewall che funge da barriera, alle minacce che arrivano dalla grande rete è una necessità al pari di quella di dotarsi di sistemi digitali. La presenza di un firewall permette di filtrare i dati, applicare azioni di controllo, monitorate i pacchetti dati entranti e in uscita dalla rete.

In definitiva quindi, ha lo scopo di impedire a malintenzionati di infettare i sistemi informatici con virus, worm, o di rubare i dati come password e dati sensibili. Utile per tutti coloro che non hanno il controllo assoluto sula navigazione a causa del numero di periferiche (PC, Server o qualsiasi periferiche collegata alla rete) o di utenti che lasciano il PC accesso per collegarsi a distanza. Avere una rete senza firewall è come lasciare la propria porta di casa aperta con le chiavi nella toppa.

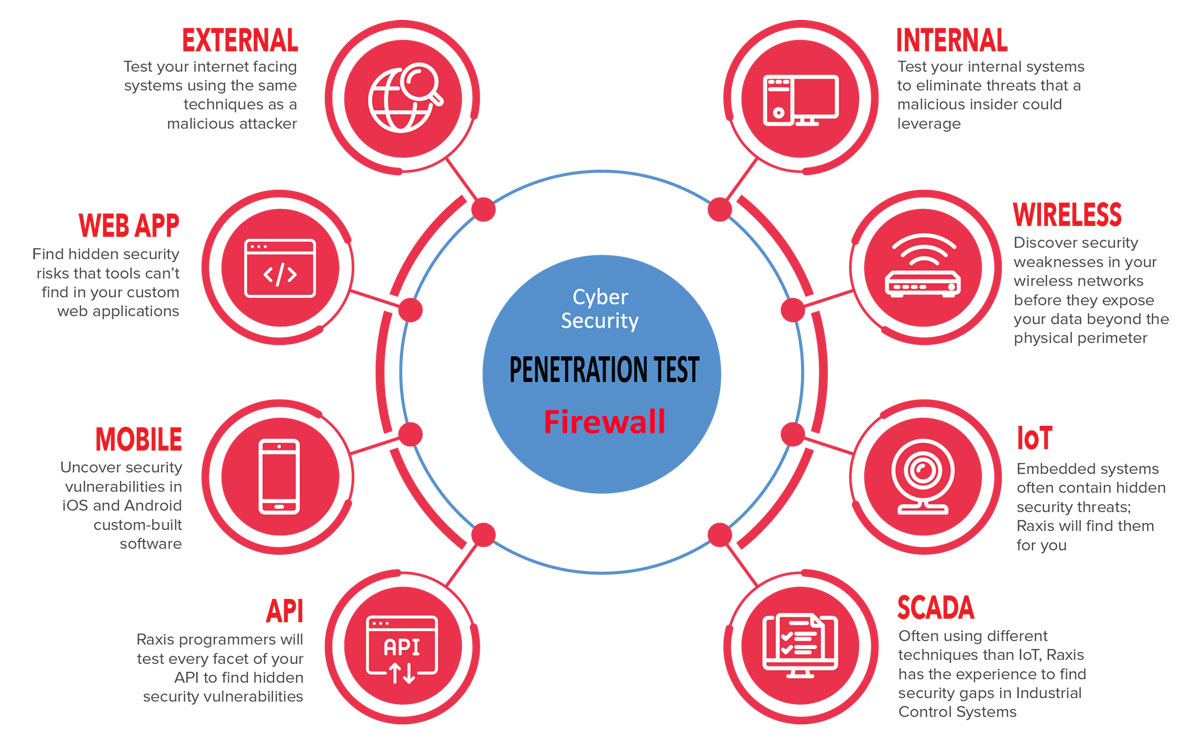

Penetration Test

Questa tipologia di analisi è concepita per la valutazione della sicurezza di sistemi che si interfacciano con la rete e riguardano tutto il sistema informatico di una organizzazione.

Ad esempio, l’analisi di un applicativo web, prevede il test delle diverse funzionalità, del sistema di autenticazione, dell’interazione con i database e un’analisi della configurazione del server e degli elementi di rete.

Tutto questo per verificare che il sistema informatico soddisfi i requisiti di sicurezza necessari per proteggersi da intrusioni fraudolente, che recano danni costosissimi.

Per concludere, questo tipo di intervento, oltre ad essere consigliato per scongiurare violazioni pericolose, spesso è necessario per assolvere ad alcune indicazioni normative che prevedono la trascrizione di eventuali debolezze sulla sicurezza informatica.

Data Protection

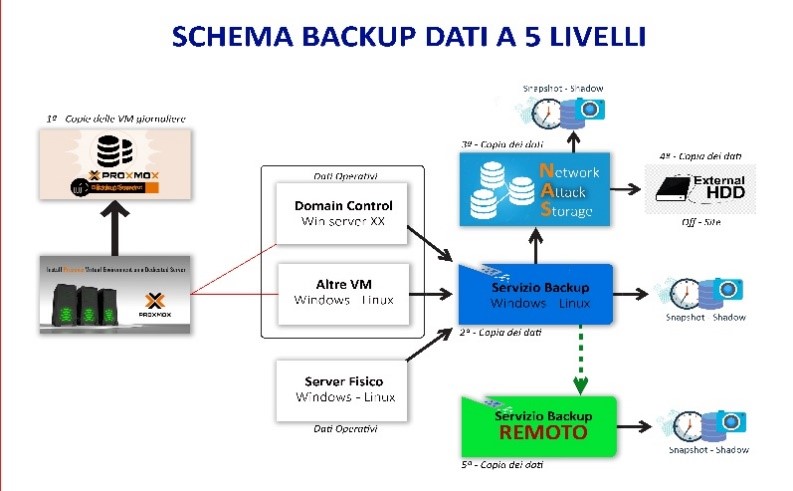

Attacchi malevoli finalizzati al furto o al deterioramento dei dati, hanno sempre un impatto devastante per qualsiasi organizzazione. Proteggere i propri dati con più livelli di archiviazione è assolutamente indispensabile se non si vuole incorrere in disastri di difficile soluzione.

qualsiasi organizzazione. Proteggere i propri dati con più livelli di archiviazione è assolutamente indispensabile se non si vuole incorrere in disastri di difficile soluzione.

PRIMO LIVELLO

Utilizzare un sistema di virtualizzazione come (Proxmox, VMware, etc..) permette di creare Snapshot e backup, che sono fotografie perfette delle macchine virtuali, difficilmente attaccabili e ripristinabili in breve tempo, con perdite estremamente contenute.

SECONDO LIVELLO

Procedure di backup dei dati, fatte da una risorsa (PC o Server) che contiene le risorse necessarie per gestire i dati. In questo contesto, il sistema non deve avere accessi remoti (RDP, SSH, FTP) e identificazioni in rete locale bloccando così attacchi malevoli diretti.

TERZO LIVELLO

Un NAS (Network Attack Storage), componente importante della filiera di conservazione dei dati, che non assolve la funzione di semplice storage, mettendo a disposizione risorse gestite da altre periferiche (cartelle condivise, FTP etc..), ma attua politiche di conservazione dei dati indipendenti attraverso servizi di “Snapshot e Shadow”. Ottenendo così una centrale di backup indipendente e isolata dalle altre.

QUARTO LIVELLO

La procedura di utilizzo di un hard disk esterno per le copie di backup Off-Set, con il collegamento di quest’ultimo al NAS solo per il tempo necessario per effettuare copia dei dati, per riportarlo poi in Off-Set nel tempo restante. Ottenendo in questo modo un backup di dati fuori dalle logiche e dai pericoli di un collegamento telematico.

QUINTO LIVELLO

Procedura che mette il sigillo di massima attenzione e resilienza alla tutela dei dati, collocandoli in una risorsa remota (CED di proprietà o data center terzo). Può essere attuata sia come semplice archiviazione dei dati di lavoro che come repeater delle strutture principali pronte per l’uso o il ripristino.

Domain Controller

Per la vitale tutela dei dati, un grande aiuto è rappresentato dall’implementazione di un domain controller, che attraverso un server dedicato gestisce le richieste degli utenti che vogliono accedere a determinate informazioni o aree specifiche del dominio in questione.

Il sistema attraverso il riconoscimento con login e password (residente nel server) dell’utente o del gruppo di cui fa parte, garantisce la sicurezza di chi accede alle informazioni:

- A ogni utente corrisponde un account;

- Ogni account ha un suo specifico livello di “privilegi”, ovvero di aree alle quali può accedere e di operazioni che può compiere.

Implementare un sistema di domain controller, significa creare un vero baluardo contro l’eventualità spiacevole di subire violazione e furto dei dati, non solo da mal intenzionati remoti, ma anche da chi accede internamente.

Piattaforma di comunicazione e scambio dati

Una piattaforma professionale di condivisione file e progetti on-premise, con OnlyOffice integrato, e funzioni del tutto simile a Dropbox, Office 365, Google Drive, Meet o Teams per sistemi di videoconferenza, ma che può essere utilizzata su server personali, garantendo così un'estrema riservatezza.

Creata per condividere risorse con i collaboratori, in modo da favorire il lavoro di gruppi e utenti delocalizzati, è uno strumento perfetto per aziende e amministrazioni di ogni forma e dimensione. Nelle sue more permette di inviare e ricevere e-mail, gestire un calendario delle attività e molto altro, il tutto senza preoccuparsi di perdere dati o dinamiche di lavoro che si attuano per più figure.

Il sistema è particolarmente utile quando si tratta di coinvolgere proprietà intellettuali o informazioni sensibili che non si vogliono depositare su sistemi esterni, consentendo così di proteggere e monitorare sia i dati che le comunicazioni nell'intera azienda o amministrazione.

La piattaforma fornisce ai team importanti strumenti di collaborazione a cui possono accedere 24 ore su 24, 7 giorni su 7 da qualsiasi luogo e su qualsiasi dispositivo, mantenendo gli strumenti di collaborazione sempre disponibili e performanti.

APPLICAZIONI PRINCIPALI

- Autenticazione a due fattori

- Sistema di videoconferenza

- Chat audio e video

- Gestore di bilancio condiviso

- Realizzazione di questionari

- SMS Sync (invio e sincronizzazione)

- WEB Mail

- Applicazione per disegno

- Gestore di mappe

- Monitor posizione dispositivi mobili

- Stick Note veloce

- Chat per gli utenti (simile a Facebook)

- Lettore FEED

- Gestore di password

……e altre 300 circa, di grande aiuto per operare.

Servizio VoIP

In linea con i massimi operatori del settore, i nostri sistemi di comunicazione telefonica sono strutturati in tecnologia VoIP, che, permette di instradare una comunicazione voce attraverso una normale connessione dati.

Il punto di forza del progetto, che abbiamo realizzato è quello di esserci dotati di un sistema stand alone, completamente implementato nel nostro CED, che attraverso una connessione in fibra ottica ridondata (una o più linee di backup) si collega al resto del mondo.

L’autonomia risultante da questo tipo di architettura, ci permette di modulare in maniera articolata e flessibile i profili dedicati agli utenti, rispecchiando in maniera integrale le esigenze da loro espresse nella fase precontrattuale.

Per finire, al pari di altri servizi erogati, a gestire l’intero sistema, abbiamo personale qualificato, in grado di elaborare e garantirne l’efficace e in assoluta sicurezza.

Centrale telefonica

Un potente centrale telefonica che fa dell'affidabilità e della semplicità il proprio punto di forza:

- Gateway VOIP con collegamento fina a 4 linee analogiche;

- Fino a 100 trunks e 500 numeri interni VoIP;

- Instradamento del traffico IN/OUT su base numero, orario;

- Risponditore automatico IVR, orari apertura/chiusura, registro chiamate e statistiche, console Web Real Time, Ring Group, Code prioritarie, servizio seguimi, controllo flusso chiamate;

- Registrazione chiamate in modo Voicemail singole o di gruppo;

- Fax2mail per ricevere ed inviare i fax in formato PDF;

- Codecs Audio: G.711A/u, G.723 high/low, G.729a/b, G.726, OPUS

- Codec Video: H.264

- Codec wideband (HD) G.722

- Hardware assemblato nei nostri laboratori e dimensionato alle esigenze del cliente.

È garanzia di sicurezza grazie alle seguenti soluzioni:

- Fail2ban che analizza i file di registro e blocca gli IP che mostrano segni dannosi: troppe password errate, ricerca di exploit, ecc...

- Mitigazione anti DDOS su apposito router adiacente (incluso nell’offerta) operante in forward, l’attacco viene bloccato impegnando le risorse del router adiacente lasciando intatte le performance del

- Firewall GEOIP per bloccare richieste provenienti da nazioni estere non interessate dalle esigenze aziendali e individuazione geo localizzata degli attacchi.

Inoltre il sistema consente di implementare "add ons" per aumentare la quantità dei servizi:

- Vtiger CRM gestionale aziendale;

- RoomX per la gestione delle camere d’albergo;

- CallCenter Community Edition per l’implementazione di una piattaforma call center altamente performante;

- Easy VPN per la realizzazione di reti private virtuali, utili per uno smart working in sicurezza.

Fibra ottica dedicata

Quando si parla di Fibra Ottica ci troviamo davanti a molte sigle: FTTc, FTTb, FTTh... e difficilmente si parla di Fibra Ottica Dedicata, l’unico metodo che riesce a utilizzare senza compromessi tutte le caratteristiche della tecnologia ottica, risultando in definitiva è la migliore delle architetture.

Avere una connessione in Fibra Ottica Dedicata vuol dire poter utilizzare al massimo la migliore tecnologia ad oggi disponibile, con la sicurezza di avere una connessione estremamente affidabile e garantita.

Questo tipo di connessione viene progettata ed effettuata direttamente sulle esigenze dell’utente, attraverso la realizzazione di un impianto personalizzato, anche in aree dove le risorse sono assenti, garantendo connessioni simmetriche fino a 10Gbps con distanze di decine di chilometri.

Il rilascio di questo tipo di connessioni, a fronte di un costo più sostenuto, concedono una “Banda Garantita” fino al 95% di quella erogata. Aspetto molto importante per le realtà che hanno necessità di avere sempre una capacità di collegamento efficace.

Fibra FTTH (Fiber To The Home)

Tecnologia in grado sfruttare i vantaggi della fibra ottica, in modo efficace. Prevede infatti il dispiegamento della fibra ottica fino all’utente finale, eliminando tratti in rame che causerebbero un peggioramento delle prestazioni.

Per le reti FTTH la tecnologia più utilizza e quella GPON che è in grado di portare banda fino a 1Gbps in modo asimmetrico (upload inferiore al download) con una sola fibra e non con due come la fibra dedicata simmetrica.

Il grande vantaggio del GPON, è quello di poter attuare un network esteso con ramificazioni multiple, senza parti attive e alimentate, se non nel POP e nella sede del cliente. Questo si traduce in una flessibilità che lo rende la scelta migliore in presenza di territori estesi e privi di architetture.

La banda delle connessioni in tecnologia FTTH, salvo particolari accordi commerciali e tecnici è di tipo condivisa, in altre parole non c’è la garanzia che la banda erogata sia quella fruibile, anche se statisticamente questa è una cosa che accade raramente.

FWA (Fixed Wireless Access)

Internet in FWA, è una vera alternativa alle tecnologie cablate precedentemente descritte, che attraverso l’utilizzo di apparati radio (ultimo tratto) riesce a connettere gli utenti con banda ultra larga.

Questa tecnologia “senza fili” è anche denominata FTTT (Fiber To The Tower) fibra fino all’antenna. In pratica, il cavo in fibra raggiunge la BTS di riferimento che permette l’effettivo collegamento delle location degli utenti finali.

La combinazione di fibra ottica fino alle torri e l’uso di tecnologie radio di ultima generazione, permette di erogare connessioni fino a 100Mbps, che sono in grado di soddisfare la stragrande maggioranza delle esigenze lavorative e quelle residenziali.

Con la sottoscrizione riceverai una mail per i nuovi articoli.

Accettando accederai a un servizio fornito da una terza parte esterna a https://news.linkwireless.it/